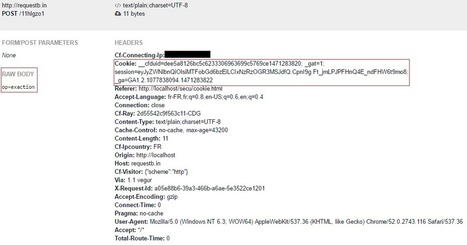

Deux documents ne provenant pas du même domaine ne peuvent pas accéder aux contenus respectifs :

- Pas d’accès au DOM, aux cookies, aux URLs, …

- Pas d’accès entre fenêtres et entre frames.

Cependant

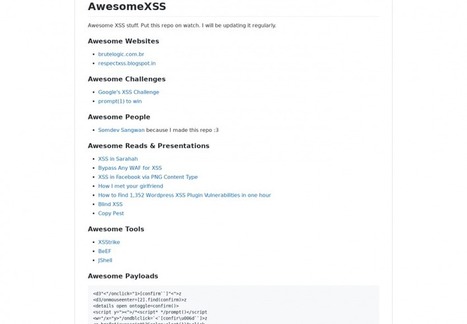

- Les scripts inclus avec <script> ont plein accès (conséquence : SOP ne peut pas bloquer le JavaScript injecté) ;

- Autres balises violant la SOP (et pour cause) : <img>, <link>, <embed>, <object>, <iframe>, <bgsound>, <audio>, <video>, …

- window.name viole la SOP (pas très utilisé) ;

- window.postMessage : violation contrôlée de la SOP.

Your new post is loading...

Your new post is loading...